Akamai安全研究员Tomer Peled公布了一种利用微软传统UI自动化框架的新型攻击技术。研究结果揭示了攻击者如何利用该框架绕过现代端点检测和响应(EDR)系统,从而引发重大网络安全问题。

微软的UI自动化框架是在Windows XP时代推出的,旨在帮助残疾用户,提供更高的权限来操作用户界面(UI)元素。根据 Peled 的说法,“UI 自动化需要权限才能操作屏幕上存在的几乎所有 UI 元素”。这种功能虽然有利于无障碍操作,但却为攻击者提供了一条隐秘操作的途径。

Peled 的研究强调了攻击者如何滥用 UI Automation 来达到以下目的:

- 渗出敏感数据,如信用卡详细信息。

- 将浏览器重定向到钓鱼网站。

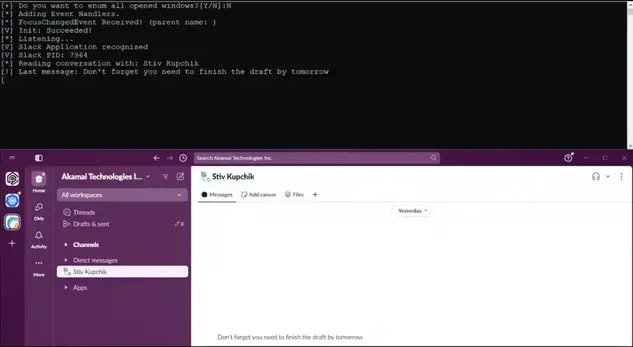

- 操纵 Slack 和 WhatsApp 等聊天应用程序读写信息。

这种技术最令人担忧的一点是它无法被检测工具发现。Peled 指出:“我们针对这种技术测试过的所有 EDR 技术都无法发现任何恶意活动。”这使它成为威胁行为者的一个有吸引力的选择,尤其是因为它适用于从 XP 开始的所有 Windows 操作系统。

这种攻击利用组件对象模型(COM)来操纵跨应用程序的用户界面元素。通过设置事件处理程序,攻击者可以监控用户界面元素并与之交互,包括从活动窗口读取敏感数据或模拟用户输入以执行命令。

Peled 的报告概述了概念验证(PoC)攻击,以展示威胁的严重性。在一个例子中,攻击者设置了处理程序,以获取在线商家网站上输入的信用卡详细信息。在另一个场景中,浏览器被重定向到使用 UI Automation 的钓鱼网站,从而使攻击者能够部署漏洞或窃取凭证。

从 Slack 读取消息 | 来源:Akamai Akamai

即使是消息应用程序也不能幸免。报告详细介绍了攻击者如何利用 Windows UI Automation “读取对话并渗出数据,或设置文本框并发送信息,而不会在屏幕上反映出来”。

UI Automation 框架的传统性质给检测和防范带来了巨大挑战。为了减轻这些威胁,Peled 建议监控加载 UIAutomationCore.dll 的异常进程,并跟踪 UI Automation 打开的命名管道。然而,该框架的固有设计限制了全面检测。

虽然微软已经实施了一些限制措施,如限制 UI Automation 与高权限应用程序的交互,但 Peled 的发现强调了技术熟练的攻击者利用这一攻击载体的潜力。报告总结道:“这项分析是一个不幸的例子,说明了为善的技术是如何被恶意劫持的。”